Nazaj na:

Socialni inženiring: Kako prepoznati grožnjo in kako odreagirati, da ne postanete žrtev napadalca?

Problem socialnega inženiringa se zadnja leta razvija s svetlobno hitrostjo. Če so bili včasih tarča napadalcev izključno večja podjetja, smo danes na točki, kjer je lahko žrtev socialnega inženiringa prav vsak posameznik. In s kakšnim namenom se izvaja socialni inženiring? Cilj je pridobiti vaša gesla, bančne podatke ali dostop in posledično nadzor do vašega računalnika ter vseh informacij na njem. Dobra novica pri tovrstnih grožnjah je, da se ob primerni ozaveščenosti in edukaciji, tem napadom lahko izognete. Pomembno pa je, da se naučite presojati komu in čemu lahko na spletu zaupate ter uporabite preventivne načine za zmanjševanje tveganj napadov.

Socialni inženiring je izraz za široko paleto napadov, kjer je potrebna interakcija med napadalcem in žrtvijo ter preži na napake posameznikov. Za napade se uporablja psihološko manipuliranje, ki žrtev pretenta v razkritje občutljivih informacij. Običajno poteka v več korakih, kjer v prvem koraku napadalec poskuša pridobiti informacije o žrtvah in ostalih ranljivostih, ki bi mu pomagale pri izvedbi uspešnega napada, kasneje pa z različnimi metodami v žrtvi vzbudi zaupanje (elektronska sporočila navidezno poslana od nekoga, ki je žrtvi poznan) ali strah (elektronska sporočila, ki pozivajo k takojšnem ukrepanju), da žrtev napadalcu preda občutljive informacije. Največja nevarnost socialnega inženiringa je prav v napakah ljudi.

Socialni inženiring delimo na:

- elektronsko ribarjenje (lažna sporočila),

- telefonsko ribarjenje (telefonski klic),

- zlonamerne USB ključe.

Cilj elektronskega ribarjenja (angl. phishing) je preko goljufivih oz. lažnih sporočil pridobiti občutljive informacije in hkrati v žrtvi vzbuditi zaupanje, da v dokumentu dovoli izvedbo potencialno zlonamernih makrojev, ali pa pridobiti občutljive informacije in hkrati v žrtvi vzbuditi zaupanje, da te informacije predajo s klikom na pripeto povezavo, ki žrtev nato preusmeri na lažno spletno stran, katera sicer izgleda legitimno (običajno z vpisnim oknom ipd.).

Cilj telefonskega ribarjenja je pridobitev veljavnih poverilnic, izvedba plačila, ali druga dejanja, s katerimi se lahko zlonamerni napadalec okoristi. Telefonsko ribarjenje se od elektronskega razlikuje po tem, da se napad izvaja preko telefona.

Cilj ribarjenja z zlonamernimi USB ključi je izvajanje zlonamerne kode na napravi žrtve. USB ključ se lahko pretvarja kot tipkovnica, in v samo nekaj sekundah naredi povezavo na napadalčevo napravo ter tako preda nadzor. Napadalci lahko USB ključ uporabljajo kot prenosni medij, ki vsebuje zlonamerno datoteko ali program, ki s svojim imenom žrtev premami, da »vstavi USB ključ v računalnik ter na tak način omogoči napadalcu dostop do naprave ali podatkov«, da program odpre in namesti zlonamerno programsko kodo ali odpre datoteko in mu omogoči makroje.

Aktualen primer prevare

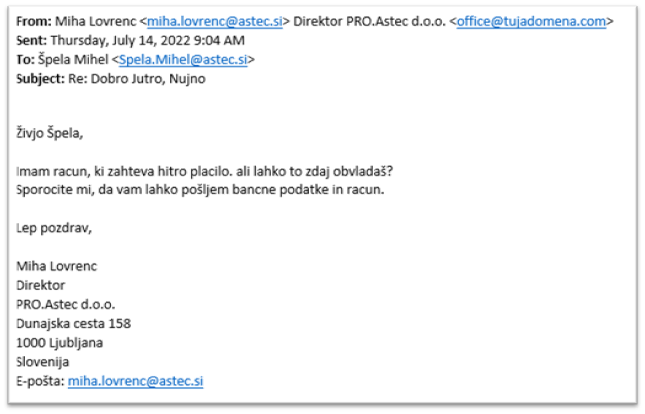

Trenutno najbolj aktualen primer je tako imenovana direktorska prevara.

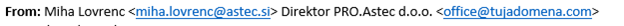

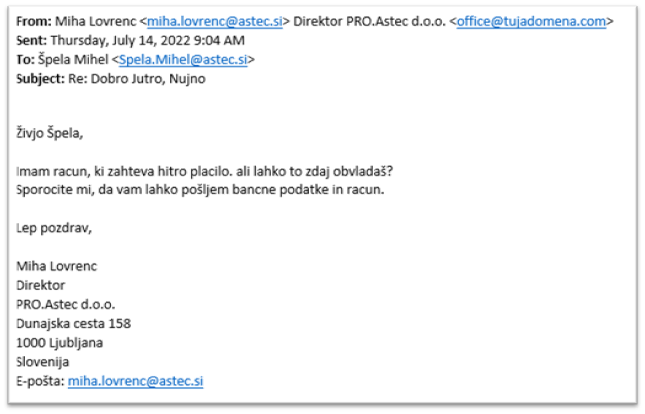

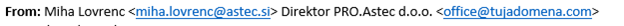

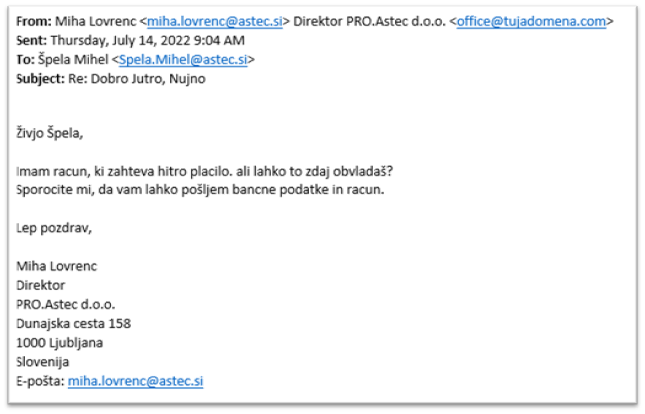

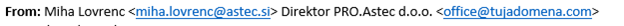

Zlonamerni napadalec spremeni svoje prikazno ime in priimek, tako da nepozornemu prejemniku izgleda kot da je pošiljatelj direktor podjetja.

Hiter pregled da občutek, da gre za 2 pošiljatelja, in sicer Miha Lovrenc <miha.lovrenc@astec.si> Direktor PRO.Astec d.o.o. in <office@tujadomena.com>.

V resnici, pa je napadalec kot ime in priimek uporabil Miha Lovrenc <miha.lovrenc@astec.si> Direktor PRO.Astec d.o.o., in sporočilo poslal zgolj z naslova office@tujadomena.com.

Takšno nastavitev je mogoče enostavno nastaviti za katerikoli elektronski naslov.

V večini primerov direktorske prevare se elektronska pošta naslovi na nekoga v oddelku financ, saj je cilj napadalca finančni profit. Pri tem napadalec uporabi avtoritativno osebo kot pošiljatelja ter s tem zmanjša dvom v legitimnost sporočila. V vsebini sporočila se uporabi časovno stisko, da se transakcija čim hitreje izvede.

Kako prepoznamo prevaro

Indicev za prevaro je več:

- Najbolj očitno je, da sta navidezno 2 osebi od katerih prihaja zlonamerno sporočilo. To sicer ni mogoče, saj je pošiljatelj lahko zgolj en, vendar napadalci igrajo karto slabše tehnične podkovanosti prejemnika.

- Naslednji indic je spreminjajoč odnos pošiljatelja do prejemnika. Minili so dnevi očitnih »Google translate« prevodov, lahko pa še vedno opazimo, da pošiljatelj prejemnika najprej tika, nato pa vika.

- Zadnji indic je podpis. Napadalci redko uporabijo točen podpis pošiljatelja. Posamezen indic navadno še ni znak za preplah, je pa znak, da je potrebno podrobno preveriti pristnost elektronskega sporočila.

Kaj lahko naredimo, če sumimo da gre za prevaro

Prejemnik potencialno zlonamernega sporočila ima na voljo več opcij preverjanja. Pogosto lahko že iz natančnega pregleda samega sporočila razberemo, da gre za prevaro. V kolikor dvom še vedno obstaja, lahko preverimo, ali se je vsebina elektronskega sporočila že znašla na spletu in je označena kot prevara. Za nove in slovenske prevare se to sicer zgodi bolj redko, pa vendar nam vzame le nekaj sekund da skopiramo vsebino v brskalnik in preverimo. V nobenem primeru ni priporočljivo odpirati URL naslovov ali priponk v sporočilu. Poskusimo lahko tudi poklicati pošiljatelja in potrditi pristnost sporočila. V kolikor ima podjetje IT oddelek, lahko elektronsko pošto posredujete tja in prosite za njihovo mnenje.

Kako lahko zmanjšamo tveganje

Zmanjševanje tveganja lahko izvedemo na več načinov:

- Najenostavnejši način je z uporabo pasice. Namen pasice je opozoriti prejemnika, da sporočilo ne izhaja iz organizacije, s čimer prejemniku sporoča da naj bo previden glede vsebine sporočila.

- Tveganje lahko zmanjšamo tudi z ustrezno politiko glede plačil, in sicer da je treba vsako novo stranko ali pa spremembo matičnih podatkov (npr. sprememba transakcijskega računa) potrditi s stranko preko drugega medija (telefona), kot je bila sporočena sprememba.

- Izobraževanje zaposlenih lahko prav tako ključno vpliva na prepoznavo napadov ribarjenja. Simulacija socialnega inženiringa je kritična komponenta pri ocenjevanju stopnje informacijske varnosti. Organizacije, ki izvajajo simulacije drastično zmanjšajo možnost uspešnih napadov in posledičnega odtekanja občutljivih podatkov.

V kolikor želite sebe ali vaše podjetje pred napadi socialnega inženeringa zavarovati in se o tem bolj podučiti, vam je naš strokovni tim vedno na voljo.

Za več informacij vam je na voljo:

Aleksij Vukelić, višji svetovalec podjetja Pro Astec

E: aleksij.vukelic@astec.si

NAZAJ NA: Actual I.T. Novice | Unistar novice | Astec novice | Itelis novice

Socialni inženiring: Kako prepoznati grožnjo in kako odreagirati, da ne postanete žrtev napadalca?

Problem socialnega inženiringa se zadnja leta razvija s svetlobno hitrostjo. Če so bili včasih tarča napadalcev izključno večja podjetja, smo danes na točki, kjer je lahko žrtev socialnega inženiringa prav vsak posameznik. In s kakšnim namenom se izvaja socialni inženiring? Cilj je pridobiti vaša gesla, bančne podatke ali dostop in posledično nadzor do vašega računalnika ter vseh informacij na njem. Dobra novica pri tovrstnih grožnjah je, da se ob primerni ozaveščenosti in edukaciji, tem napadom lahko izognete. Pomembno pa je, da se naučite presojati komu in čemu lahko na spletu zaupate ter uporabite preventivne načine za zmanjševanje tveganj napadov.

Socialni inženiring je izraz za široko paleto napadov, kjer je potrebna interakcija med napadalcem in žrtvijo ter preži na napake posameznikov. Za napade se uporablja psihološko manipuliranje, ki žrtev pretenta v razkritje občutljivih informacij. Običajno poteka v več korakih, kjer v prvem koraku napadalec poskuša pridobiti informacije o žrtvah in ostalih ranljivostih, ki bi mu pomagale pri izvedbi uspešnega napada, kasneje pa z različnimi metodami v žrtvi vzbudi zaupanje (elektronska sporočila navidezno poslana od nekoga, ki je žrtvi poznan) ali strah (elektronska sporočila, ki pozivajo k takojšnem ukrepanju), da žrtev napadalcu preda občutljive informacije. Največja nevarnost socialnega inženiringa je prav v napakah ljudi.

Socialni inženiring delimo na:

- elektronsko ribarjenje (lažna sporočila),

- telefonsko ribarjenje (telefonski klic),

- zlonamerne USB ključe.

Cilj elektronskega ribarjenja (angl. phishing) je preko goljufivih oz. lažnih sporočil pridobiti občutljive informacije in hkrati v žrtvi vzbuditi zaupanje, da v dokumentu dovoli izvedbo potencialno zlonamernih makrojev, ali pa pridobiti občutljive informacije in hkrati v žrtvi vzbuditi zaupanje, da te informacije predajo s klikom na pripeto povezavo, ki žrtev nato preusmeri na lažno spletno stran, katera sicer izgleda legitimno (običajno z vpisnim oknom ipd.).

Cilj telefonskega ribarjenja je pridobitev veljavnih poverilnic, izvedba plačila, ali druga dejanja, s katerimi se lahko zlonamerni napadalec okoristi. Telefonsko ribarjenje se od elektronskega razlikuje po tem, da se napad izvaja preko telefona.

Cilj ribarjenja z zlonamernimi USB ključi je izvajanje zlonamerne kode na napravi žrtve. USB ključ se lahko pretvarja kot tipkovnica, in v samo nekaj sekundah naredi povezavo na napadalčevo napravo ter tako preda nadzor. Napadalci lahko USB ključ uporabljajo kot prenosni medij, ki vsebuje zlonamerno datoteko ali program, ki s svojim imenom žrtev premami, da »vstavi USB ključ v računalnik ter na tak način omogoči napadalcu dostop do naprave ali podatkov«, da program odpre in namesti zlonamerno programsko kodo ali odpre datoteko in mu omogoči makroje.

Aktualen primer prevare

Trenutno najbolj aktualen primer je tako imenovana direktorska prevara.

Zlonamerni napadalec spremeni svoje prikazno ime in priimek, tako da nepozornemu prejemniku izgleda kot da je pošiljatelj direktor podjetja.

Hiter pregled da občutek, da gre za 2 pošiljatelja, in sicer Miha Lovrenc <miha.lovrenc@astec.si> Direktor PRO.Astec d.o.o. in <office@tujadomena.com>.

V resnici, pa je napadalec kot ime in priimek uporabil Miha Lovrenc <miha.lovrenc@astec.si> Direktor PRO.Astec d.o.o., in sporočilo poslal zgolj z naslova office@tujadomena.com.

Takšno nastavitev je mogoče enostavno nastaviti za katerikoli elektronski naslov.

V večini primerov direktorske prevare se elektronska pošta naslovi na nekoga v oddelku financ, saj je cilj napadalca finančni profit. Pri tem napadalec uporabi avtoritativno osebo kot pošiljatelja ter s tem zmanjša dvom v legitimnost sporočila. V vsebini sporočila se uporabi časovno stisko, da se transakcija čim hitreje izvede.

Kako prepoznamo prevaro

Indicev za prevaro je več:

- Najbolj očitno je, da sta navidezno 2 osebi od katerih prihaja zlonamerno sporočilo. To sicer ni mogoče, saj je pošiljatelj lahko zgolj en, vendar napadalci igrajo karto slabše tehnične podkovanosti prejemnika.

- Naslednji indic je spreminjajoč odnos pošiljatelja do prejemnika. Minili so dnevi očitnih »Google translate« prevodov, lahko pa še vedno opazimo, da pošiljatelj prejemnika najprej tika, nato pa vika.

- Zadnji indic je podpis. Napadalci redko uporabijo točen podpis pošiljatelja. Posamezen indic navadno še ni znak za preplah, je pa znak, da je potrebno podrobno preveriti pristnost elektronskega sporočila.

Kaj lahko naredimo, če sumimo da gre za prevaro

Prejemnik potencialno zlonamernega sporočila ima na voljo več opcij preverjanja. Pogosto lahko že iz natančnega pregleda samega sporočila razberemo, da gre za prevaro. V kolikor dvom še vedno obstaja, lahko preverimo, ali se je vsebina elektronskega sporočila že znašla na spletu in je označena kot prevara. Za nove in slovenske prevare se to sicer zgodi bolj redko, pa vendar nam vzame le nekaj sekund da skopiramo vsebino v brskalnik in preverimo. V nobenem primeru ni priporočljivo odpirati URL naslovov ali priponk v sporočilu. Poskusimo lahko tudi poklicati pošiljatelja in potrditi pristnost sporočila. V kolikor ima podjetje IT oddelek, lahko elektronsko pošto posredujete tja in prosite za njihovo mnenje.

Kako lahko zmanjšamo tveganje

Zmanjševanje tveganja lahko izvedemo na več načinov:

- Najenostavnejši način je z uporabo pasice. Namen pasice je opozoriti prejemnika, da sporočilo ne izhaja iz organizacije, s čimer prejemniku sporoča da naj bo previden glede vsebine sporočila.

- Tveganje lahko zmanjšamo tudi z ustrezno politiko glede plačil, in sicer da je treba vsako novo stranko ali pa spremembo matičnih podatkov (npr. sprememba transakcijskega računa) potrditi s stranko preko drugega medija (telefona), kot je bila sporočena sprememba.

- Izobraževanje zaposlenih lahko prav tako ključno vpliva na prepoznavo napadov ribarjenja. Simulacija socialnega inženiringa je kritična komponenta pri ocenjevanju stopnje informacijske varnosti. Organizacije, ki izvajajo simulacije drastično zmanjšajo možnost uspešnih napadov in posledičnega odtekanja občutljivih podatkov.

V kolikor želite sebe ali vaše podjetje pred napadi socialnega inženeringa zavarovati in se o tem bolj podučiti, vam je naš strokovni tim vedno na voljo.

Za več informacij vam je na voljo:

Aleksij Vukelić, višji svetovalec podjetja Pro Astec

E: aleksij.vukelic@astec.si

Socialni inženiring: Kako prepoznati grožnjo in kako odreagirati, da ne postanete žrtev napadalca?

Problem socialnega inženiringa se zadnja leta razvija s svetlobno hitrostjo. Če so bili včasih tarča napadalcev izključno večja podjetja, smo danes na točki, kjer je lahko žrtev socialnega inženiringa prav vsak posameznik. In s kakšnim namenom se izvaja socialni inženiring? Cilj je pridobiti vaša gesla, bančne podatke ali dostop in posledično nadzor do vašega računalnika ter vseh informacij na njem. Dobra novica pri tovrstnih grožnjah je, da se ob primerni ozaveščenosti in edukaciji, tem napadom lahko izognete. Pomembno pa je, da se naučite presojati komu in čemu lahko na spletu zaupate ter uporabite preventivne načine za zmanjševanje tveganj napadov.

Socialni inženiring je izraz za široko paleto napadov, kjer je potrebna interakcija med napadalcem in žrtvijo ter preži na napake posameznikov. Za napade se uporablja psihološko manipuliranje, ki žrtev pretenta v razkritje občutljivih informacij. Običajno poteka v več korakih, kjer v prvem koraku napadalec poskuša pridobiti informacije o žrtvah in ostalih ranljivostih, ki bi mu pomagale pri izvedbi uspešnega napada, kasneje pa z različnimi metodami v žrtvi vzbudi zaupanje (elektronska sporočila navidezno poslana od nekoga, ki je žrtvi poznan) ali strah (elektronska sporočila, ki pozivajo k takojšnem ukrepanju), da žrtev napadalcu preda občutljive informacije. Največja nevarnost socialnega inženiringa je prav v napakah ljudi.

Socialni inženiring delimo na:

- elektronsko ribarjenje (lažna sporočila),

- telefonsko ribarjenje (telefonski klic),

- zlonamerne USB ključe.

Cilj elektronskega ribarjenja (angl. phishing) je preko goljufivih oz. lažnih sporočil pridobiti občutljive informacije in hkrati v žrtvi vzbuditi zaupanje, da v dokumentu dovoli izvedbo potencialno zlonamernih makrojev, ali pa pridobiti občutljive informacije in hkrati v žrtvi vzbuditi zaupanje, da te informacije predajo s klikom na pripeto povezavo, ki žrtev nato preusmeri na lažno spletno stran, katera sicer izgleda legitimno (običajno z vpisnim oknom ipd.).

Cilj telefonskega ribarjenja je pridobitev veljavnih poverilnic, izvedba plačila, ali druga dejanja, s katerimi se lahko zlonamerni napadalec okoristi. Telefonsko ribarjenje se od elektronskega razlikuje po tem, da se napad izvaja preko telefona.

Cilj ribarjenja z zlonamernimi USB ključi je izvajanje zlonamerne kode na napravi žrtve. USB ključ se lahko pretvarja kot tipkovnica, in v samo nekaj sekundah naredi povezavo na napadalčevo napravo ter tako preda nadzor. Napadalci lahko USB ključ uporabljajo kot prenosni medij, ki vsebuje zlonamerno datoteko ali program, ki s svojim imenom žrtev premami, da »vstavi USB ključ v računalnik ter na tak način omogoči napadalcu dostop do naprave ali podatkov«, da program odpre in namesti zlonamerno programsko kodo ali odpre datoteko in mu omogoči makroje.

Aktualen primer prevare

Trenutno najbolj aktualen primer je tako imenovana direktorska prevara.

Zlonamerni napadalec spremeni svoje prikazno ime in priimek, tako da nepozornemu prejemniku izgleda kot da je pošiljatelj direktor podjetja.

Hiter pregled da občutek, da gre za 2 pošiljatelja, in sicer Miha Lovrenc <miha.lovrenc@astec.si> Direktor PRO.Astec d.o.o. in <office@tujadomena.com>.

V resnici, pa je napadalec kot ime in priimek uporabil Miha Lovrenc <miha.lovrenc@astec.si> Direktor PRO.Astec d.o.o., in sporočilo poslal zgolj z naslova office@tujadomena.com.

Takšno nastavitev je mogoče enostavno nastaviti za katerikoli elektronski naslov.

V večini primerov direktorske prevare se elektronska pošta naslovi na nekoga v oddelku financ, saj je cilj napadalca finančni profit. Pri tem napadalec uporabi avtoritativno osebo kot pošiljatelja ter s tem zmanjša dvom v legitimnost sporočila. V vsebini sporočila se uporabi časovno stisko, da se transakcija čim hitreje izvede.

Kako prepoznamo prevaro

Indicev za prevaro je več:

- Najbolj očitno je, da sta navidezno 2 osebi od katerih prihaja zlonamerno sporočilo. To sicer ni mogoče, saj je pošiljatelj lahko zgolj en, vendar napadalci igrajo karto slabše tehnične podkovanosti prejemnika.

- Naslednji indic je spreminjajoč odnos pošiljatelja do prejemnika. Minili so dnevi očitnih »Google translate« prevodov, lahko pa še vedno opazimo, da pošiljatelj prejemnika najprej tika, nato pa vika.

- Zadnji indic je podpis. Napadalci redko uporabijo točen podpis pošiljatelja. Posamezen indic navadno še ni znak za preplah, je pa znak, da je potrebno podrobno preveriti pristnost elektronskega sporočila.

Kaj lahko naredimo, če sumimo da gre za prevaro

Prejemnik potencialno zlonamernega sporočila ima na voljo več opcij preverjanja. Pogosto lahko že iz natančnega pregleda samega sporočila razberemo, da gre za prevaro. V kolikor dvom še vedno obstaja, lahko preverimo, ali se je vsebina elektronskega sporočila že znašla na spletu in je označena kot prevara. Za nove in slovenske prevare se to sicer zgodi bolj redko, pa vendar nam vzame le nekaj sekund da skopiramo vsebino v brskalnik in preverimo. V nobenem primeru ni priporočljivo odpirati URL naslovov ali priponk v sporočilu. Poskusimo lahko tudi poklicati pošiljatelja in potrditi pristnost sporočila. V kolikor ima podjetje IT oddelek, lahko elektronsko pošto posredujete tja in prosite za njihovo mnenje.

Kako lahko zmanjšamo tveganje

Zmanjševanje tveganja lahko izvedemo na več načinov:

- Najenostavnejši način je z uporabo pasice. Namen pasice je opozoriti prejemnika, da sporočilo ne izhaja iz organizacije, s čimer prejemniku sporoča da naj bo previden glede vsebine sporočila.

- Tveganje lahko zmanjšamo tudi z ustrezno politiko glede plačil, in sicer da je treba vsako novo stranko ali pa spremembo matičnih podatkov (npr. sprememba transakcijskega računa) potrditi s stranko preko drugega medija (telefona), kot je bila sporočena sprememba.

- Izobraževanje zaposlenih lahko prav tako ključno vpliva na prepoznavo napadov ribarjenja. Simulacija socialnega inženiringa je kritična komponenta pri ocenjevanju stopnje informacijske varnosti. Organizacije, ki izvajajo simulacije drastično zmanjšajo možnost uspešnih napadov in posledičnega odtekanja občutljivih podatkov.

V kolikor želite sebe ali vaše podjetje pred napadi socialnega inženeringa zavarovati in se o tem bolj podučiti, vam je naš strokovni tim vedno na voljo.

Za več informacij vam je na voljo:

Aleksij Vukelić, višji svetovalec podjetja Pro Astec

E: aleksij.vukelic@astec.si